[Glitterfy.com - *Glitter Words*]

ASSALAMUALAIKUM...

Ada 2 teknologi jaringan yang akan digunakan dalam implementasi RT/RW Net di lingkungan Anda ini, yaitu:

Masing-masing teknologi mempunyai kelemahan dan kekurangannya. Kami melayani pelanggan kami dengan kedua teknologi tersebut diatas, tentunya dengan beberapa pertimbangan-pertimbangan teknisnya.

Jika anda tertarik untuk mencari investor atau ingin memulai bisnis RT/RW Net, maka proposal ini sangatlah berguna bagi anda untuk menilai prospek bisnis RT/RW Net secara global baik dari sisi investasi, keuangan, dan pemasaran. Anda ingin membeli proposal ini silahkan buka page Beli Dokumen

TEKNOLOGI WIRELESS WI-FI

Teknologi yang digunakan dalam solusi RT/RW Net ini adalah teknologi “Wireless Wi-Fi “ dengan standar IEEE 802.11b/g yang beroperasi pada frekuensi 2.4GHz dengan kecepatan transfer data 11Mbps/54Mbps maksimum.

Keuntungan penggunaan teknologi ”Wireless Wi-Fi” ini adalah:

Kekurangan penggunaan teknologi ”Wireless Wi-Fi” ini adalah:

TEKNOLOGI KABEL UTP

Selain dengan menggunakan teknologi “Wireless Wi-Fi “ kami juga menggunakan teknologi Jaringan Kabel UTP. Teknologi ini memiliki standar kecepatan yang lebih tinggi yaitu 100Mbps

Keuntungan penggunaan teknologi ”Jaringan Kabel UTP” ini adalah:

Kekurangan penggunaan teknologi ”Jaringan Kabel UTP” ini adalah:

Remote login adalah salah satu layanan internet yang memungkinkan seorang pengguna internet untuk mengakses (login) ke sebuah remote host dalam lingkungan jaringan internet.dengan memanfaatkan remote login, seorang user dapat mengoperasikan sebuah host dari jarak jauh tanpa harus secara fisik berhadapan dengan host. Dari sana, user dapat melakukan pemeliharaan / maintenance, menjalankan sebuah program, atau bahkan menginstall program baru di remote host.

Penggunaan remote login umumnya digunakan oleh administrator dalam suatu jaringan. Dengan adanya layanan remote login, seorang administrator sistem jaringan dapat terus memegang kendali atas masing- masing komputer di dalam jaringan, tanpa harus mengaksesnya secara fisik. Layanan remote login juga memungkinkan seorang administrator menjaga stabilitas dan menyingkirkan bahaya dari luar di dalam suatu sistem jaringan.

Protokol yang umum digunakan untuk keperluan remote Login adalah TelNet (Telecommunication network) yang berjalan pada port 23. Namun Remote login melalui TelNet memiliki resiko keamanan karena data yang dikirimkan berbentuk plain text (tidak dienkripsi). Sehingga seseorang (termasuk para cracker)yang menangkap paket pada jaringan (snifing) dapat mengumpulkan informasi-informasi mengenai host tersebut dan remote host, termasuk username dan password. Untuk menanggulanginya, maka dikembangkan protokol SSH (secure shell) untuk menggantikan TelNet. Berbeda dengan TelNet, SSH bekerja pada port 22 dan data yang dikirimkan sudah dienkripsi.

ADDRESS RESOLUTION PROTOCOL(ARP)

Address Resolution Protocol disingkat ARP adalah sebuah protocol dalam TCP IP yang bertanggungjawab dalam melakukan resolusi alamat IP ke dalam alamat media akses control(MAC addres). ARP didefinisikan di dalam RFC 826.

Ketika sebuah aplikasi yang mendukung teknologi protocol jaringan TCP/IP mencoba untuk mengakses sebuah host TCP/IP dengan menggunakan alamat IP, maka alamat IP yang dimiliki oleh host yang dituju harus diterjemahkan terlebih dahulu ke dalam MAC addres agar frame-frame data dapat diteruskan ke tujuan dan diletakkan di atas media transmisi (kabel, radio, atau cahaya), setelah diproses terlebih dahulu oleh Network Interface card (NIC). Hal ini dikarenakan NIC beroperasi dalam lapisan fisik dan lapisan data-link pada tujuh lapis model referensi dan menggunakan alamat fisik daripada menggunakan alamat logis (seperti halnya alamat IP atau nama netBIOS) untuk melakukan komunikasi data dalam jaringan.

ARP akan melakukan broadcast terhadap sebuah ARP Request Packet yang berisi seolah-olah "Siapa yang memiliki alamat IP??" Broadcast ini akan melakukan request terhadap MAC address dari komputer yang dituju. Host tujuan kemudian merespons dengan menggunakan ARP Reply Packet yang mengandung alamat MAC yang dimilikinya. Host yang melakukan request selanjutnya menyimpan pemetaan alamat IP ke dalam MAC addres di dalam Local ARP Cache secara sementara, siapa tahu nantinya akan diakses lagi di lain waktu.

Jika memang alamat yang dituju berada di luar jaringan lokal, maka ARP akan mencoba untuk mendapatkan MAC address dari antarmuka router lokal yang menghubungkan jaringan lokal ke luar jaringan (di mana komputer yang dituju berada).

BGP-Peer, Memisahkan Routing dan Bandwidth ManagementDalam artikel ini, akan dibahas cara untuk melakukan BGP-Peer ke BGP Router Mikrotik Indonesia untuk melakukan pemisahan gateway untuk koneksi internet internasional dan OpenIXP (NICE). Setelah pemisahan koneksi ini dilakukan, selanjutnya akan dibuat queue untuk tiap klien, yang bisa membatasi penggunaan untuk bandwidth internasional dan OpenIXP (NICE). Beberapa asumsi yang akan dipakai untuk kasus kali ini adalah :

Jika Anda menghadapi kondisi yang tidak sesuai dengan parameter di atas, harus dilakukan penyesuaian.

PENGATURAN DASAR Diagram network dan konfigurasi IP Address yang digunakan pada contoh ini adalah seperti gambar berikut ini.

Untuk mempermudah pemberian contoh, kami mengupdate nama masing-masing interface sesuai dengan tugasnya masing-masing.

Konfigurasi IP Address sesuai dengan contoh berikut ini. Sesuaikanlah dengan IP Address yang Anda gunakan. Dalam contoh ini, IP Address yang terhubung ke OpenIXP (NICE) menggunakan IP 202.65.113.130/29, terpasang pada interface ether2-iix dan gatewaynya adalah 202.65.113.129. Sedangkan untuk koneksi ke internasional menggunakan IP Address 69.1.1.2/30 pada interface ether1-intl, dengan gateway 69.1.1.1. Untuk klien, akan menggunakan blok IP 192.168.1.0/24, dan IP Address 192.168.1.1 difungsikan sebagai gateway dan dipasang pada ether3-client. Klien dapat menggunakan IP Address 192.168.1-2 hingga 192.168.1.254 dengan subnet mask 255.255.255.0.

Jangan lupa melakukan konfigurasi DNS server pada router, dan mengaktifkan fitur "allow remote request". Karena klien menggunakan IP private, maka kita harus melakukan fungsi src-nat untuk kedua jalur gateway.

CEK: Pastikan semua konfigurasi telah berfungsi baik. Buatlah default route pada router secara bergantian ke IP gateway OpenIXP (NICE) dan internasional. Lakukanlah ping (baik dari router maupun dari klien) ke luar network Anda secara bergantian.

PENGATURAN BGP-PEER Pertama-tama, pastikan bahwa Anda menggunakan gateway internasional Anda sebagai default route, dalam contoh ini adalah 69.1.1.1. Kemudian Anda perlu membuat sebuah static route ke mesin BGP Mikrotik Indonesia, yaitu IP 202.65.120.250. Lalu periksalah apakah Anda bisa melakukan ping ke 202.65.120.250. Periksalah juga dengan traceroute dari router, apakah jalur pencapaian ke IP 202.65.120.250 telah melalui jalur koneksi yang diperuntukkan bagi trafik OpenIXP (NICE), dan bukan melalui jalur internasional.

Kemudian, Anda harus mendaftarkan IP Address Anda di website Mikrotik Indonesia untuk mengaktifkan layanan BGP-Peer ini. Aktivasi bisa dilakukan di halaman ini. IP Address yang bisa Anda daftarkan hanyalah IP Address yang bisa di-ping dari mesin kami, dan juga harus sudah diadvertise di OIXP. Aturan selengkapnya mengenai penggunaan layanan ini bisa dibaca di halaman ini. Setelah Anda mendaftarkan IP Address Anda, jika semua syarat sudah terpenuhi, Anda akan diinformasikan bahwa aktivasi layanan BGP-Peer Anda sudah sukses. Selanjutnya Anda bisa melihat status layanan BGP Anda di halaman ini. BGP Router Mikrotik Indonesia akan menggunakan IP Address 202.65.120.250 dan AS Number 64888, dan Router Anda akan menjadi BGP Peer dengan menggunakan AS Number 64666. Berikutnya adalah langkah-langkah yang harus Anda lakukan pada router Anda. Pertama-tama Anda harus membuat beberapa prefix-list untuk BGP ini. Untuk prefix yang akan Anda terima, untuk alasan keamanan dan hematnya agregasi routing, maka Anda perlu melakukan setting untuk menerima hanya prefix 8 hingga 24. Prefix 0 sampai 7, dan 25 sampai 32 akan Anda blok. Prefix ini kita berinama prefix-in. Untuk prefix-in yang accept, harap diperhatikan bahwa Anda perlu menentukan gateway untuk informasi routing ini, yaitu IP gateway OpenIXP (NICE) Anda. Dalam contoh ini adalah 202.65.113.129. Gantilah IP ini sesuai dengan gateway OpenIXP (NICE) Anda. Sedangkan karena sifat BGP-Peer ini hanya Anda menerima informasi routing saja, di mana Anda tidak dapat melakukan advertisement, maka harus dilakukan blok untuk semua prefix yang dikirimkan, dan kita beri nama prefix-out. Berikut ini adalah konfigurasi prefix list yang telah dibuat.

Tahap selanjutnya adalah konfigurasi BGP instance. Yang perlu di-set di sini hanyalah AS Number Anda, pada kasus ini kita menggunakan AS Number private, yaitu 64666.

Dan langkah terakhir pada konfigurasi BGP ini adalah konfigurasi peer. AS Number BGP Router Mikrotik Indonesia adalah 64888 dan IP Addressnya adalah 202.65.120.250. Karena kita sulit menentukan berapa hop jarak BGP Router Mikrotik Indonesia dengan Router Anda, maka kita melakukan konfigurasi TTL menjadi 255. Jangan lupa mengatur rule prefix-in dan prefix-out sesuai dengan prefix yang telah kita buat sebelumnya.

Setelah langkah ini, seharusnya BGP Router Mikrotik sudah dapat terkoneksi dengan Router Anda. Koneksi ini ditandai dengan status peer yang menjadi "established" dan akan dicantumkan pula jumlah informasi routing yang diterima. Anda juga bisa mengecek status peer ini dari sisi BGP Router Mikrotik Indonesia dengan melihat pada halaman ini.

Cek pula pada bagian IP Route, seharusnya sudah diterima ribuan informasi routing, dan pastikan bahwa gatewaynya sesuai dengan gateway OpenIXP (NICE) Anda, dan berada pada interface yang benar, dalam contoh ini adalah "ether2-iix".

Jika semua sudah berjalan, pastikan bahwa penggunaan 2 buah gateway ini sudah sukses dengan cara melakukan tracerute dari router ataupun dari laptop ke beberapa IP Address baik yang berada di internasional maupun yang berada di jaringan OpenIXP (NICE).

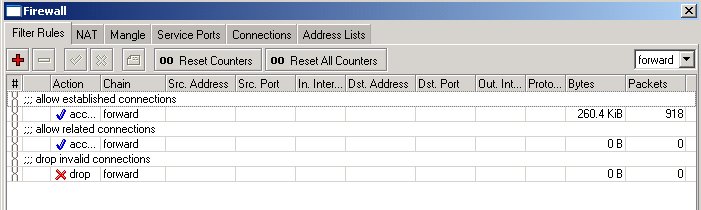

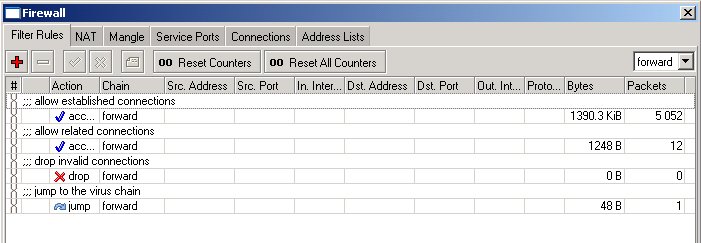

PENGATURAN BANDWIDTH MANAGEMENT Setelah semua routing dan BGP Peer berjalan dengan baik, yang perlu kita lakukan sekarang adalah mengkonfigurasi bandwidth management. Untuk contoh ini kita akan menggunakan mangle dan queue tree. Karena network klien menggunakan IP private, maka kita perlu melakukan connection tracking pada mangle. Pastikan bahwa Anda telah mengaktifkan connection tracking pada router Anda.

Untuk masing-masing trafik, lokal dan internasional, kita membuat sebuah rule mangle connection. Dari connection mark tersebut kemudian kita membuat packet-mark untuk masing-masing trafik.

Untuk setiap klien, Anda harus membuat rule seperti di atas, sesuai dengan IP Address yang digunakan oleh klien. Langkah berikutnya adalah membuat queue tree rule. Kita akan membutuhkan 4 buah rule, untuk membedakan upstream / downstream untuk koneksi internasional dan lokal.

|

DYNAMIC HOST CONFIGURATION PROTOCOL(DHCP)

DHCP (Dynamic Host Configuration Protocol) adalah protokol yang berbasis arsitektur client/server yang dipakai untuk memudahkan pengalokasian alamat IP dalam satu jaringan. Sebuah jaringan lokal yang tidak menggunakan DHCP harus memberikan alamat IP kepada semua komputer secara manual. Jika DHCP dipasang di jaringan lokal, maka semua komputer yang tersambung di jaringan akan mendapatkan alamat IP secara otomatis dari server DHCP. Selain alamat IP, banyak parameter jaringan yang dapat diberikan oleh DHCP, seperti default gateway dan DNS server.

DHCP didefinisikan dalam RFC 2131 dan RFC 2132 yang dipublikasikan oleh Internet enggenering. DHCP merupakan ekstensi dari protokol Bootstrap Protocol(BOOTP).

Karena DHCP merupakan sebuah protokol yang menggunakan arsitektur client/server, maka dalam DHCP terdapat dua pihak yang terlibat, yakni DHCP Server dan DHCP Client.

DHCP server umumnya memiliki sekumpulan alamat yang diizinkan untuk didistribusikan kepada klien, yang disebut sebagai DHCP Pool. Setiap klien kemudian akan menyewa alamat IP dari DHCP Pool ini untuk waktu yang ditentukan oleh DHCP, biasanya hingga beberapa hari. Manakala waktu penyewaan alamat IP tersebut habis masanya, klien akan meminta kepada server untuk memberikan alamat IP yang baru atau memperpanjangnya.

DHCP Client akan mencoba untuk mendapatkan "penyewaan" alamat IP dari sebuah DHCP server dalam proses empat langkah berikut:

Empat tahap di atas hanya berlaku bagi klien yang belum memiliki alamat. Untuk klien yang sebelumnya pernah meminta alamat kepada DHCP server yang sama, hanya tahap 3 dan tahap 4 yang dilakukan, yakni tahap pembaruan alamat (address renewal), yang jelas lebih cepat prosesnya.

Berbeda dengan sistem DNS yang terdistribusi, DHCP bersifat stand-alone, sehingga jika dalam sebuah jaringan terdapat beberapa DHCP server, basis data alamat IP dalam sebuah DHCP Server tidak akan direplikasi ke DHCP server lainnya. Hal ini dapat menjadi masalah jika konfigurasi antara dua DHCP server tersebut berbenturan, karena protokol IP tidak mengizinkan dua host memiliki alamat yang sama.

Selain dapat menyediakan alamat dinamis kepada klien, DHCP Server juga dapat menetapkan sebuah alamat statik kepada klien, sehingga alamat klien akan tetap dari waktu ke waktu.

Catatan: DHCP server harus memiliki alamat IP yang statis.

DHCP Scope adalah alamat-alamat IP yang dapat disewakan kepada DHCP client. Ini juga dapat dikonfigurasikan oleh seorang administrator dengan menggunakan peralatan konfigurasi DHCP server. Biasanya, sebuah alamat IP disewakan dalam jangka waktu tertentu, yang disebut sebagai DHCP Lease, yang umumnya bernilai tiga hari. Informasi mengenai DHCP Scope dan alamat IP yang telah disewakan kemudian disimpan di dalam basis data DHCP dalam DHCP server. Nilai alamat-alamat IP yang dapat disewakan harus diambil dari DHCP Pool yang tersedia yang dialokasikan dalam jaringan. Kesalahan yang sering terjadi dalam konfigurasi DHCP Server adalah kesalahan dalam konfigurasi DHCP Scope.

DHCP Lease adalah batas waktu penyewaan alamat IP yang diberikan kepada DHCP client oleh DHCP Server. Umumnya, hal ini dapat dikonfigurasikan sedemikian rupa oleh seorang administrator dengan menggunakan beberapa peralatan konfigurasi (dalam Windows NT Server dapat menggunakan DHCP Manager atau dalam Windows 2000 ke atas dapat menggunakan Microsoft management consol [MMC]). DHCP Lease juga sering disebut sebagai Reservation.

DHCP Options adalah tambahan pengaturan alamat IP yang diberikan oleh DHCP ke DHCP client. Ketika sebuah klien meminta alamat IP kepada server, server akan memberikan paling tidak sebuah alamat IP dan alamat subnet jaringan. DHCP server juga dapat dikonfigurasikan sedemikian rupa agar memberikan tambahan informasi kepada klien, yang tentunya dapat dilakukan oleh seorang administrator. DHCP Options ini dapat diaplikasikan kepada semua klien, DHCP Scope tertentu, atau kepada sebuah host tertentu dalam jaringan.

Dalam jaringan berbasis Windows NT, terdapat beberapa DHCP Option yang sering digunakan, yang dapat disusun dalam tabel berikut.

| Nomor DHCP Option | Nama DHCP Option | Apa yang dikonfigurasikannya |

|---|---|---|

| 015 | DNS Domain Name | Mengonfigurasikan alamat IP untuk DNS server yang menjadi "induk" dari DNS Server yang bersangkutan. |

| 044 | Mengonfigurasikan alamat IP dari WINS Server | |

| 046 | Node Type | Mengonfigurasikan cara yang digunakan oleh klien untuk melakukan resolusi nama netBIOS. |

| 047 | TCP/IP | Membatasi klien-klien NetBIOS agar hanya dapat berkomunikasi dengan klien lainnya yang memiliki alamat DHCP Scope yang sama. |

Topologi jaringan adalah bagian yang menjelaskan hubungan antar komputer yang di bangun berdasarkan kegunaan, keterbatasan resource dan keterbatasan biaya, berarti topologi-topologi jaringan yang ada bisa disesuaikan dengan keadaan di lapangan.

Topologi jaringan ada beberapa bentuk sebagai berikut.

1. Topologi Bus

Topologi ini adalah topologi yang awal di gunakan untuk menghubungkan komputer. Dalam topologi ini masing masing komputer akan terhubung ke satu kabel panjang dengan beberapa terminal, dan pada akhir dari kable harus di akhiri dengan satu terminator. Topologi ini sudah sangat jarang digunakan didalam membangun jaringan komputer biasa karena memiliki beberapa kekurangan diantaranya kemungkinan terjadi nya tabrakan aliran data, jika salah satu perangkat putus atau terjadi kerusakan pada satu bagian komputer maka jaringan langsung tidak akan berfungsi sebelum kerusakan tersebut di atasi.

Gambar topologi bus

Topologi ini awalnya menggunakan kable Coaxial sebagai media pengantar data dan informasi. Tapi pada saat ini topologi ini di dalam membangun jaringan komputer dengan menggunakan kabal serat optik ( fiber optic) akan tetapi digabungkan dengan topologi jaringan yang lain untuk memaksimalkan performanya.

2. Topologi Cincin

Topologi cincin atay yang sering disebut dengan ring topologi adalah topologi jaringan dimana setiap komputer yang terhubung membuat lingkaran. Dengan artian setiap komputer yang terhubung kedalam satu jaringan saling terkoneksi ke dua komputer lainnya sehingga membentuk satu jaringan yang sama dengan bentuk cincin.

Gambar ring topology

Adapun kelebihan dari topologi ini adalah kabel yang digunakan bisa lebih dihemat. Tetapi kekurangan dari topologi ini adalah pengembangan jaringan akan menjadi susah karena setiap komputer akan saling terhubung.

3. Topologi Token Ring

Topologi ini hampir sama dengan topologi ring akan tetapi pembuatannya lebih di sempurnakan. Bisa di lihat dari perbedaan gambar.

Gambar topologi token ring

Didalam gambar jelas terlihat bagaimana pada token ring kable penghubung di buat menjadi lingkaran terlebih dahulu dan nantinya akan di buatkan terminal-terminal untuk masing-masing komputer dan perangkat lain.

4. Topologi Bintang

Topologi bintang atau yang lebih sering disebut dengan topologi star. Pada topologi ini kita sudah menggunakan bantuan alat lain untuk mengkoneksikan jaringan komputer. Contoh alat yang di pakai disini adalah hub, switch, dll.

Gambar topologi star

Pada gambar jelas terlihat satu hub berfungsi sebagai pusat penghubung komputer-komputer yang saling berhubungan. Keuntungan dari topologi ini sangat banyak sekali diantaranya memudahkan admin dalam mengelola jaringan, memudahkan dalam penambahan komputer atau terminal, kemudahan mendeteksi kerusakan dan kesalahan pada jaringan. Tetapi dengan banyak nya kelebihan bukan dengan artian topologi ini tanpa kekurangan. Kekurangannya diantaranya pemborosan terhadap kabel, kontrol yang terpusat pada hub terkadang jadi permasalahan kritis kalau seandainya terjadi kerusakan pada hub maka semua jaringan tidak akan bisa di gunakan.

5. Topologi Pohon

Topologi pohon atau di sebut juga topologi hirarki dan bisa juga disebut topologi bertingkat merupakan topologi yang bisa di gunakan pada jaringan di dalam ruangan kantor yang bertingkat.

Gambar topogi pohon (tree)

Pada gambar bisa kita lihat hubungan antar satu komputer dengan komputer lain merupakan percabangan dengan hirarki yang jelas.sentral pusat atau yang berada pada bagian paling atas merupakan sentral yang aktiv sedangkan sentral yang ada di bawahnya adalah sentral yang pasif.

Sampai disini sedikit pemaran saya pada artikel kali ini dan akan saya lanjutkan pada artikel selanjutnya dengan cara membangun jariangan yang bagus, dan cara penanggulangnan masalah pada jaringan.

Dalam menggunakan kecanggihan teknologi komputer, ada banyak beberapa tips (dalam hal ini penggunaan softwarenya), berikut diantaranya tips ringan tersebut:

A. Cara Lain Men-delete Teks Dalam Menggunakan Microsoft Word 2003 di Komputer Anda

Dengan teknologi perangkat hardware komputer yaitu mouse, hal ini mudah dilakukan. Yaitu dengan cara Anda tinggal menahan tombol kiri mouse lalu menyeleksi teks yang ada di depan atau di belakang kursor. Cara lain adalah melalui menu konteks dengan mengklik kanan mouse setelah menyeleksi teks. Padahal, ada cara yang mudah untuk menghapus satu teks di depan atau di belakang kursor mouse. Tips ringan ini hanya memanfaatkan dua tombol keyboard saja. Saat kursor mouse sedang aktif di tengah dokumen, Anda cukup menekan kombinasi “[Ctrl]+[Del]” untuk menghapus teks yang ada setelah kursor. Sementara untuk teks yang ada di belakang kursor (sebelum kursor), Anda tinggal menekan kombinasi tombol “[Ctrl]+[backspace]“.

B. Memasukkan Video ke PDF (Adobe Acrobat Versi 9)

Apabila Anda ingin memasukkan file video ke dalam dokumen PDF dengan menggunakan teknologi software komputer seperti Acrobat 9 ? Anda bisa melakukannya dengan mudah dan cepat. Pertama-tama tentu saja membuka dokumen PDF Anda. Setelah itu, tentukan area yang ingin Anda msukkan video. Klik “Tools | Multimedia | Video Tool”. Anda akan disuruh menyeleksi area video. Tarik kursor mouse hingga mendapatkan area yang sesuai keinginan Anda. Selanjutnya, sebuah window akan muncul dan meminta Anda untuk memasukkan file video.

Presentasi yang memiliki video tentunya bisa menjadi lebih “hidup” jika ditunjukkan kepada para penikmat presentasi Anda. Adanya video juga bisa membuat penikmat presentasi Anda menjadi lebih bersemangat karena mereka tidak hanya memandangi objek-objek diam yang kadang membuat mengantuk saja.

Klik saja “browse’ dan cari file video dari dalam hard disk lalu klik “Open”. Sebelum Anda mengklik “Open” Anda masih diberi kebebasan untuk memotong durasi video. Lakukan pemotongan jika diras durasi video terlalu lama. Setelah Anda mengklik “Open” biarkan proses transcoding video berjalan hingga selesai. Jika sudah, Anda bisa menyimpan dokumen PDF melalui perintah “Save” atau “Save As.

C. Memperbaiki Registry Komputer

Sistem registry yang Anda miliki crash dan Anda kesulitan untuk mengaksesnya. Hal ini mungkin disebabkan karena terkena virus atau memang sudah saatnya di install ulang! Manfaatkan keunggulan teknologi file INF dari Windows. Bagaimana caranya? Simak ulasan praktiknya berikut ini. Mungkin Anda pernah mengalami rusaknya sejumlah data yang terdapat dalam sistem registry. Biasanya, masalah tersebut timbul akibat banyak hal, antara lain serangan semakin berkembangnya teknologi virus, malware dalam menyerang komputer, atau kesalahan penggunaan program Registry Editor (regedit). Masalah akan menjadi lebih rumit apabila saat Anda akan memperbaiki sistem registry tersebut, program regedit yang akan digunakan terkunci. Jangan khawatir dan putus asa, ada banyak cara yang dapat Anda lakukan. Salah satunya, Anda dapat memperbaiki sistem registry tersebut dengan bantuan tools yang dapat memanipulasi registry atau memanfaatkan file INF yang dapat dieksekusi langsung melalui Windows.

Mengenal File INF

Teknologi File INF merupakan file untuk instalasi program Windows. komputer Ekstension yang digunakan adalah *.INF. Jenis file teks ini terbagi menjadi beberapa bagian yang dikenal dengan istilah Section. Setiap Section dirancang untuk suatu keperluan tertentu, seperti meng-copy file atau menambah data ke dalam sistem registry. Jumlah dan jenis Section pada sebuah file INF bergantung pada prosedur instalasi yang akan dijalankan. jadi, isinya dapat terdiri atas beberapa baris saja, tetapi tidak sedikit pula yang berisi puluhan baris data.

Beberapa Komponen pada Section

Cukup banyak teknologi Section yang dapat Anda gunakan dalam menulis script pada file INF, di antaranya:

[Version]: Berisi informasi tentang suatu file INF. Section ini wajib ada di setiap file INF atau dapat dikatakan, bagian ini merupakan header dari file INF.

[DefaultInstall]: Berisi suatu pointer ke section lainnya, yang menyebutkan apakah file akan di-copy, dihapus, melakukan proses manipulasi registry, dan lain sebagainya. Secara default section ini akan selalu dieksekusi.

[OtherInstall]: Section ini memakai format yang sama dengan section [DefaultInstall]. Umumnya, section ini digunakan untuk mendefinisikan bagaimana suatu komponen harus di-uninstall.

[DestinationDirs]: Section ini merujuk ke lokasi dari hard disk untuk mengetahui file yang akan di-copy, dihapus, atau di-rename.

[SourceDisksNames]: Section yang berisi daftar disk yang bersi file.

[SourceDisksFiles]: Section yang berisi daftar disk untuk mengetahui secara spesifik lokasi setiap file.

Pemakaian Section [Version]

Bagian ini selalu ada di dalam file INF yang terdapat di dalam komputer, karena ia memuat teknologi Signature dengan format file INF. Standar signature header-nya adalah $Chicago$. Bentuk penulisannya adalah sebagai berikut :

[Version]

Signature=”$Chicago$”

LayoutFile=filename.inf

Provider = cybersufi

Perlu Anda perhatikan, bahwa string pada Signature tidak case sensitive. Artinya, ia tidak membedakan penggunaan huruf kapital dan huruf kecil. Maka Anda dapat menuliskannya sebagai $Chicago$ atau $CHICAGO$.

Pada contoh di atas, terdapat baris LayoutFile=filename.inf. Baris tersebut mendefinisikan informasi layout (source disk dan file) yang dibutuhkan untuk menginstall sebuah komponen. Pilihan ini bersifat opsional. Jika baris ini tidak ada, Section [SourceDisksNames] dan [SourceDisksFiles] harus disebutkan tersendiri dalam file INF yang Anda buat. Baris Provider=cybersufi dapat digunakan untuk menunjukkan pembuat atau penyedia file INF tersebut. Pilihan ini juga bersifat opsional.

Pemakaian Section [DefaultInstall]

Teknologi Section Install terdiri atas dua jenis, yaitu [DefaultInstall] dan [OtherInstall]. Keduanya memakai format yang sama. Umumnya, hanya Section [DefaultInstall] yang terdapat dalam file INF. Section ini akan berisi beberapa baris data, di antaranya adalah:

CopyFiles=section file-list, meng-copy file.

RenFiles=section file-list, mengganti nama file.

DelFiles=section file-list, menghapus file.

AddReg=section add-registry, menambah data di registry.

DelReg=Section del-registry, menghapus data di registry.

Section install secara default akan mengidentifikasi section tambahan untuk instalasi sejumlah komponen.

Section menambah data registry

Agar dapat memanipulasi registry di komputer Anda, maka dibutuhkan sebuah baris data pada Section [DefaultInstall]. Baris data ini akan mendefinisikan suatu Section agar mengetahui di mana perintah penambahan data registry berada. Sintaknya adalah:

[Section AddReg]

String reg-root, [Subkey],

[Value-name], [Flag], [Value]

Penjelasan script di atas adalah [Section AddReg] tidak harus tertulis seperti itu, tetapi dapat dituliskan sembarang nama, misalnya [Registry-ku] atau [reg-tambah]. Data pada String reg-root adalah nama dari Registry root. Informasi yang dapat dimasukkan adalah HKCR mewakili HKEY_CLASSES_ROOT, HKCU mewakili HKEY_CURRENT_USER, HKLM mewakili HKEY_LOCAL_MACHINE, dan HKU

mewakili HKEY_USERS.

[Subkey] berisi alamat subkey dan dapat ditulis dengan format key1\key2\key3. Contohnya, Software\Microsoft\Windows. [Value-name] adalah nama value yang akan ditambahkan dan dapat disesuaikan dengan kebutuhan. Contohnya, NoRun, NoFind, dan sebagainya. Jika value ini kosong, maka diset NULL string. [Flag] berguna menentukan jenis value dan menentukan apakah nilainya akan diganti atau tidak.

Jenis value yang dapat dipakai sebagai pengganti nilai [Flag] adalah:

0, Sebagai nilai Default. Valuenya adalah jenis string ANSI dan nilainya akan diganti jika sudah ada.

1, valuenya adalah jenis hexadecimal dan nilai akan diganti jika sudah ada.

2, valuenya adalah jenis ANSI string dan nilai tidak akan diganti jika sudah ada.

3, valuenya adalah jenis hexadecimal dan nilai tidak akan diganti jika sudah ada.

[Value] adalah nilai yang akan dipasangkan. Contoh penulisan section untuk menambah data registry adalah sebagai berikut:

[Tambah-Registry]

HKLM,Software\Test,Coba,,”Aplikasiku “

Pengertian script di atas adalah membuat sebuah section dengan nama [Tambah-Registry]. Nama value yang dibuat berada di HKLM\Software\Test. HKLM adalah masukan String reg-root, sedangkan \Software\Test adalah masukan dari [Subkey]. Masukan [Value-name] adalah Coba. Sementara itu, jenis data yang akan dibentuk adalah string karena masukan [Flag] adalah kosong (tidak diisi). Masukan [Value] adalah “Aplikasiku”.

Section menghapus data registry

Sama halnya dengan section untuk menambah data registry, section ini membutuhkan masukan pada Section [DefaultInstall]. Script ini akan mendefinisikan suatu Section agar mengetahaui dimana perintah penghapusan registry berada. Sintaknya adalah:

[Section DelReg]

String reg-root, [Subkey], [Value-name]

[Section DelReg] tidak harus tertulis seperti itu, tetapi dapat dituliskan sembarang nama, misalnya [HapusRegistry] atau [reg-Hapus]. String reg-root adalah nama Registry root. Nilai yang dapat dimasukkan adalah sama dengan penambahan registry.

[Subkey] berisi alamat subkey yang dapat ditulis dengan format key1\key2\key3. Contohnya, Software\Policies\Control Panel. [Value name] adalah nama teknologi value yang akan dihapus dan disesuaikan dengan data yang akan dihapus, contohnya NoControlPanel, NoClose, dan sebagainya.

Para dedemit maya, dedengkot NAP, konco-konco sek ijo royo-royo serta netters yang budiman, perkembangan dunia telematika yang bertulang punggung pada teknologi informasi bergerak dengan cepat, detik demi detik, bermacam-macam aplikasi mulai bergerilya mencari mangsa di dalam dunia telekomunikasi.

Security dan reliability infrastruktur serta jaringan komunikasi akan menjadi topik yang hangat dan krusial oleh siapapun yang ingin berinteraksi melalui dunia telekomunikasi khususnya Internet. Berkaitan dengan hal tersebut, pertanyaan yang kemudian muncul adalah, sertifikasi IT Security apa yang cocok/ideal untuk orang Indonesia? Tidak mahal, tapi diakui secara luas.

CEH merupakan salah satu sertifikasi IT Security, dimana seseorang yang memegang sertifikat tersebut bertanggung jawab seumur hidup terhadap ilmu yang sudah dia miliki. Masing-masing pemegang sertifikat mempunyai unique number yang sudah terdaftar atas namanya. Seorang CEH sertified biasanya dipercaya untuk mengelola jaringan atau sistem komputer menggunakan metode yang sama dengan metode seorang hacker.

Sertifikasi Ethical Hacking and Countermeasures (CEH) merupakan sertifikat yang tidak berpihak kepada salah satu vendor bertujuan untuk mengukur kemampuan seseorang untuk mencegah terjadinya hal-hal yang tidak diinginkan yang bertentangan dengan hukum yang berlaku. Sertifikasi ini sangat sesuai untuk orang-orang yang sudah profesional dan berpengalaman di bidang IT maupun orang-orang yang telah memperoleh sertifikasi lainnya di bidang IT.

Seseorang yang telah memperoleh sertifikasi Ethical Hacker adalah tenaga profesional yang mengerti dan tahu bagaimana cara melihat kelemahan dan kerentanan pada sistem yang ditargetkan dengan menggunakan pengetahuan dan alat yang sama dengan yang digunakan oleh hacker yang lain. Hacker sering kali digolongkan pada kegiatan kriminal pada beberapa negara. Pengaplikasian teknik-teknik yang dipelajari pada modul ini hanya dapat dilakukan atas permintaan organisasi atau perusahaan yang sistemnya akan di-hack.

Gambar ini saya ambil dari buku Computers For Beginners USBORNE COMPUTER GUIDES. Jadi kalo kita menekan tombol B, maka huruf B itu dikonversikan menjadi bilangan binary 01000010.

Gambar ini saya ambil dari buku Computers For Beginners USBORNE COMPUTER GUIDES. Jadi kalo kita menekan tombol B, maka huruf B itu dikonversikan menjadi bilangan binary 01000010. Gambar ini juga dari buku yang sama, jadi informasi yang diterima komputer ditransfer dari satu bagian ke bagian lain, misalnya dari Arithmetic Logic unit ke RAM, melalui bus atau electronic pathways yang ada di motherboard.

Gambar ini juga dari buku yang sama, jadi informasi yang diterima komputer ditransfer dari satu bagian ke bagian lain, misalnya dari Arithmetic Logic unit ke RAM, melalui bus atau electronic pathways yang ada di motherboard.

Tidak ada komentar:

Posting Komentar